内网设备操作系统和设备类型识别的研究

【作者】:网站采编

【关键词】:

【摘要】0 引言 能源行业的局域网环境中,局域网连接了众多的设备,安全设备,主机设备,工控设备,网络设备,安防设备等。为了保证业务安全及信息安全,通常需要资产的台账表去管理这

0 引言

能源行业的局域网环境中,局域网连接了众多的设备,安全设备,主机设备,工控设备,网络设备,安防设备等。为了保证业务安全及信息安全,通常需要资产的台账表去管理这些设备,被管理的这些设备通常会有分区、IP 地址、MAC地址、设备类型或者是型号、操作系统和端口信息,以表格的形式呈现并人工的去管理整个的局域网里面的设备。但是在实际工作环境中,由于整个的局域网是不断的变化的[1],同时在操作的过程中也可能由于疏忽,导致网线的错接或者是没有接,原有的资产发现不了等问题。实际生产环境中,上述两种方案部署和实施遇到很大的困难。现场生产设备负责重要的生产业务,专机专用,排斥安装第三方的客户端探针(agent)监测程序[2]。现场账号密码管理制度指导方针也不允许大量暴露登录密码给检查人员,检查人员面临泄漏账号密码的风险;同时现场可能存在过多办公主机终端,每个办公终端的账号密码都不同,存在不方便收集的问题[3]。因此,安装客户端探针(agent)监测程序或通过账号密码登录两种方式在现场开展检查工作时候不受欢迎,非能普及,并且在很多网络设备和安全设备等在设备上装agent是行不通的,会引入未知风险,并且实施难度大。本文提出一种凭籍网络主动扫描的方式,尝试解决收集并检查局域网所有设备工作的问题。使用网络主动扫描技术[4],只需要把探测设备接入网络,向目标主机发起通讯,不需要在目标主机上安装客户端探针(agent)程序,不需要维护账号密码。对实际生产环境中资产检查收集工作给出参考意见。

DSA检查:本组研究将对疑有静脉窦血栓的患者进行DSA检查,在MRI检查后的5~7天内。采用德 国西门子公司生产的NEUROSTARPLUS/TOP双C型臂血管造影系统。经患者皮右侧股动脉穿刺置管,采用椎动脉血管造影术和双侧颈动脉造影术,使曝光到达颈静脉窦的位置。经工作站处理后形成清晰的影像,本研究造影剂采用碘海醇(含碘量为300mg/ml)。观察三维磁共振静脉成像检测颅内静脉窦血栓的阳性检出率以及静脉窦血栓的位置和数量。

1 方案

1.1 思路

为了阐明设备信息收集(设备类型和操作系统)的方案,本文从设备的本身的软件和硬件特性,包括不同的设备类型,不同的操作系统,不同的软件之间的区别,来阐明可以使用技术的手段来自动检测设备的操作系统和设备类型等信息。从设备的硬件特性上来说,包含CPU的架构,有ARM,POWERPC,INTE,AMD。从操作系统的参数来说,不同的操作系统,其参数设置也是不一样的。

不同的操作系统TTL的初始值不一样,比如说window的为128-255,linux为64等。

实验中将基于时差法的超声波流量计样机干燥并密封放入高低温湿热试验箱,采用比例阈值法和自适应阈值法在各温度点稳定40 min后进行测量上下游的渡越时间并计算流量。温度实验结果如图7,当超声波流量计采用比例阈值法时,温度在-20 ℃~-10 ℃范围内流量计测量产生错误,显示流量约为50 m3/h,其他温度下流量测量结果为0 m3/h;当超声波流量计采用自适应阈值法时,温度在-30 ℃~50 ℃时的流量测量结果均为0 m3/h。温度实验表明,温度变化会导致比例阈值法确定的特征点不一致从而影响超声波流量计的测量结果;温度变化对采用自适应阈值法的超声波流量计无影响。

从软件特性来说,不同的软件会开放不同的端口,比如开启了3306 端口,很有可能这台设备就会当作一个服务器使用,或者是开启了web端口,也可以过滤掉很多的嵌入式的设备[5]。

Nmap探测工具,Nmap探测工具集成了操作系统的探测,端口探测,服务探测,设备类型识别,绕过防火墙探测等一系列的功能,在本文我们只阐述探测系统和设备类型的识别所用到的技术手段。

不同的操作系统DF值不一样,DF值为报文分片,一般在系统里面设置一个报文的最大的长度为1580字节,但是网络中会允许传输大包,有的操作系统默认会支持报文分片,将大的报文分解成一个一个小的报文发送。

一铵部分企业报价陆续调高,下游对高价有所抵触,新价成交较少,但企业自身库存较少,且待发量较大,企业挺价信心较强,后市成本支撑依旧较强,市场维持看涨趋势。报价方面:湖北地区55%粉主流出厂价2350元/吨,58%粉2400元/吨,60%粉2500元/吨。多数企业前期订单可运至下月中旬,成本支撑较强,市场价格高位运行。河南地区55%粉出厂价2350元/吨,成本压力较大,企业报价高位盘整。云南主产区55%粉主流出厂价2200元/吨,58%粉主流出厂价2300元/吨,60%粉出厂报价2400元/吨,价格高位盘整,部分企业限制接单,主发前期订单。

不同的操作系统对ICMP报文的回包处理方式不同。

2016年,重庆市政府下发通知,制定2015-2017年的煤矿关闭工作目标,确定了煤矿关闭退出走向。2017年,重庆市政府下发《重庆市人民政府关于印发2017年全市安全生产工作要点的通知》,明确规定:“关闭金属非金属小型矿山100个。②”再一次强调政策性关闭煤矿的工作。2017年3月29日,M煤矿根据重庆市政府下达文件中的关闭要求,正式开始煤矿关闭和职工安置工作。

不同的操作系统TOS值不一样。

West等[13]研究指出,运动负荷可导致TSC2的磷酸化而失活,从溶酶体进入细胞质,不再保持与Rheb 和GDP的结合状态,从而激活Rheb与氨基酸,进而刺激mTOR进入溶酶体,激活mTOR,增加蛋白合成。另一方面,mTOR的作用靶子可被运动负荷激活。这就提示,存在一种机械受体,即一种蛋白直接感受到力量刺激,并转导成一种化学信号。而且AMPK与TSC2的磷酸化直接相关。本文通过检测大鼠股四头肌TSC2与血清中TSC2的含量得出,TSC2的含量变化与AMPK含量变化趋势一致,即在力竭运动后增高,可能负调控mTOR信号,使蛋白合成下降。

Nmap维护一个nmap-os-db数据库,存储了上千种操作系统信息,简单一点来说,Nmap通过TCP/IP协议栈的指纹信息来识别目标主机的操作系统信息,这主要是利用了RFC标准中,没有强制规范了TCP/IP的某些实现,于是不同的系统中TCP/IP的实现方案可能都有其特定的方式,这些细节上的差异,给nmap识别操作系统信息提供了方案,具体一点说,Nmap分别挑选一个close和open的端口,分别发送给一个经过精心设计的TCP/UDP数据包,当然这个数据包也可能是ICMP数据包[6]。然后根据收到返回报文,生成一份系统指纹。通过对比检测生成的指纹和nmapos-db数据库中的指纹,来查找匹配的系统。

1.2 技术手段

不同操作系统的串口值不一样,WIN2000为例,它的TTL为128,窗口大小在17000~18000这个范围内。

综上可知,从原理上可以通过不同设备的硬件特性,操作系统的差异性,以及软件的不同的服务去综合判断并获取设备信息(比如操作系统,和设备类型等)的可行性。

Nmap-os-db文件,指纹头部使用| 符号隔开四个元素,分别是 厂商|操作系统|系统版本|设备类型,在指纹后面跟着的是指纹字段,分别是 SEQ,OPS,WIN,ECN,T1-T7,U1,IE等基本元素组成,Nmap的检测过程正是利用了上述的不同的操作系统和硬件以及应用的微小的差别,得到指纹类匹配指纹库的SEQ,OPS,WIN,ECN,T1-T7,U1,IE字段,如果匹配成功就得到了当前设备的厂商、操作系统、系统版本和设备类型的具体设备信息了。

Nmap发送探测报文的具体发包和探测流程如下:

①发送六个TCP SYN 报文,来生成4条指纹,分别是SEQ,OPS,WIN,T1。这些数据包的序列(sequence)和确认号(acknowledgementnumbers)是随机的,tcp选项和tcp窗口字段值也是不同的,其中报文的会包含时间戳的探测,这样不同的设备不同的操作系统返回的报文序列号,窗口,时间戳等有微小的差别,形成SEQ,OPS,WIN,T1四条指纹。②T2-T7指纹探测。分别发送TCP SYN到已经探明的不同的端口,同样是序号,确认好,窗口字段DF字段,TTL等字段的不同,构造探测报文,形成T2-T7字段。③U1 IE指纹探测。发送ICMP报文到设备,不同的设备不同的操作系统对ICMP报文的返回处理方式不一样,形成U1 IE指纹。通过上述的报文探测就可以得到Nmap-os-db每个设备的指纹内容,将这些内容写入Nmap-os-db文件里面就,当在下一次进行扫描的时候就会匹配写入的内容,如果匹配上了就可以得到其具体的设备类型[7-8]。

2 现场实施

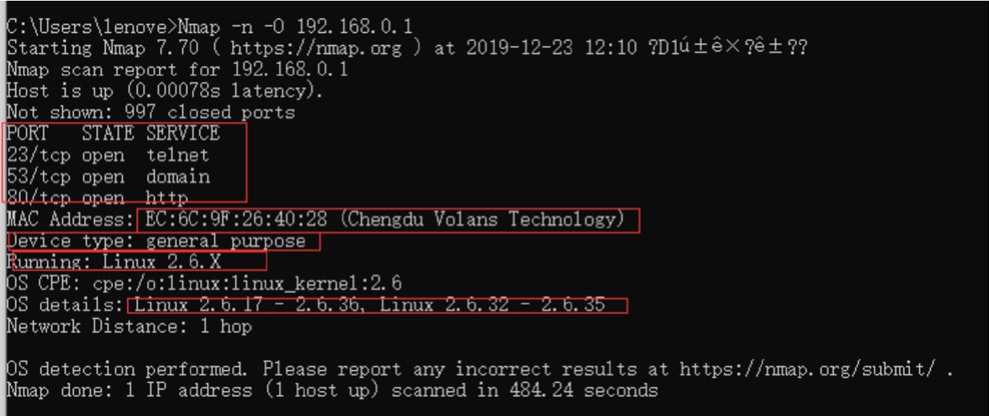

主动扫描工具接入现场网络,网络上实现和目的终端设备互联互通;命令行测试效果如下:可以看到端口信息,mac地址,设备类型,操作系统信息全部探测出来。

图1 软件命令测试效果图

3 结论

对比在终端主机上安装客户端探针程序(agent)和收集现场所有的终端主机账号密码,通过Nmap方式获取终端上的设备信息实施更受欢迎,其唯一条件就是保证探测设备和被探测设备之间的网络可达;该方案减少了目标设备的运维成本,避免了主机安装agent程序后带来的业务风险及账号密码泄漏的风险;实际资产收集,设备识别,现场排查工作中应用了该技术,提供了目标设备的识别检测效率,减少了人工收集所带来的一系列的问题。

[1]边荷.防止局域网IP地址被抢用及冲突解决对策[J].电子技术与软件工程,2019(23):6-7.

[2]张全.电子元器件的筛选与电子元器件质量控制[J].电子元器件与信息技术,2019,3(03):99-101+106.

[3]周春生.终端账号安全不容忽视[J].网络安全和信息化,2016(03):108-111.

[4]肖颖婷,罗震宇,李寒箬.略论电网企业网络信息安全的威胁及攻防新技术运用[J].科技与创新,2019(23):126-127.

[5]孙王强,王晓燕,杜乔瑞,等.商品级软件CGD关键特性识别研究[J].自动化博览,2019(07):62-64.

[6]韩强.数据传输丢包现象的研究与分析[J].计算机与网络,2019,45(24):60-63.

[7]王静.模拟电路常用电子元器件的检测方法分析[J].电子元器件与信息技术,2018,2(01):11-14.

[8]宋昌江,高凤娇,李磊.基于结构光的非接触式三维指纹采集与处理方法[J].自动化技术与应用,2019,38(12):123-125+139.

文章来源:《电子元器件与信息技术》 网址: http://www.dzyqjyxxjs.cn/qikandaodu/2020/0521/351.html